Beschreibung

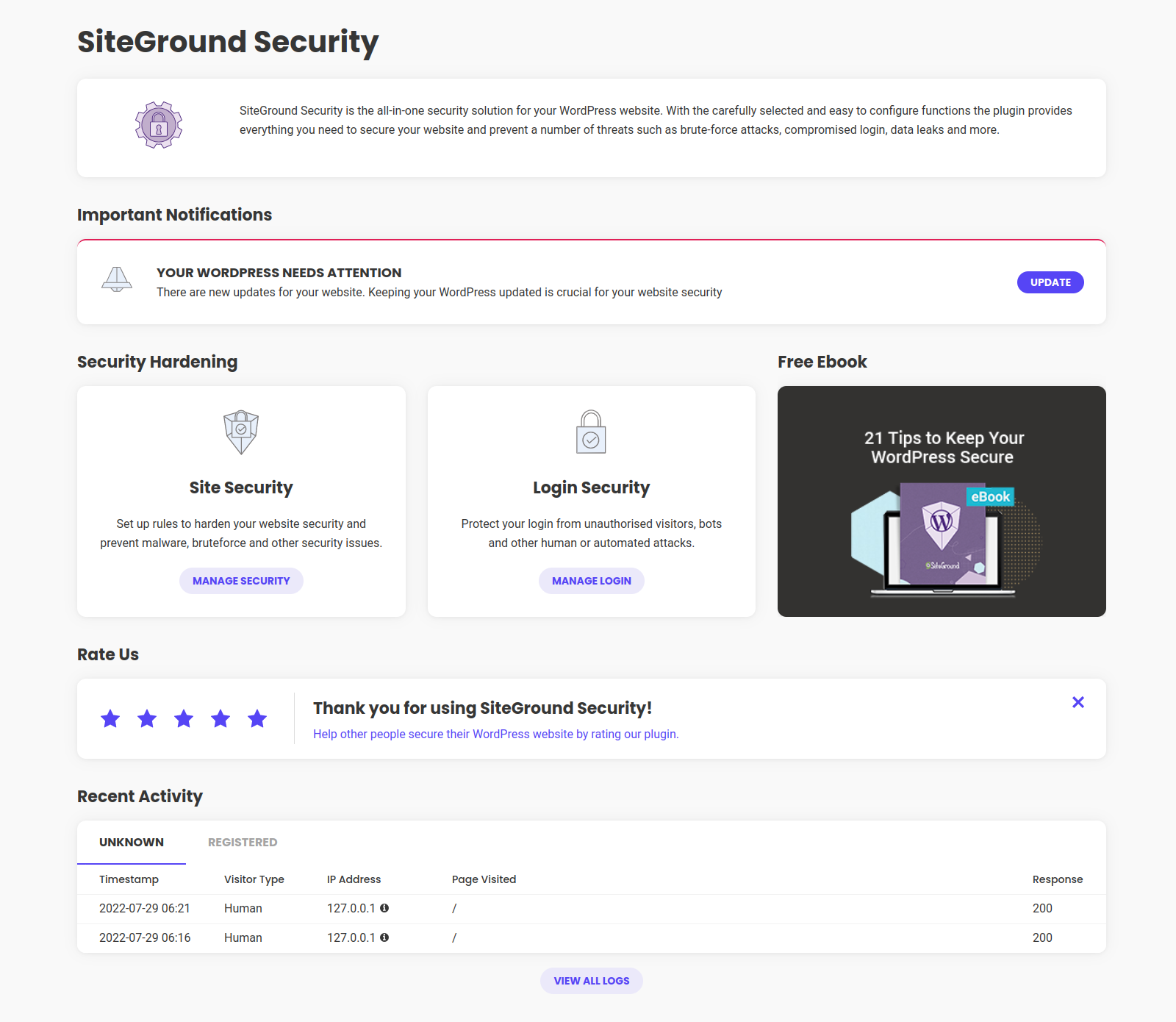

Bulletproof your website security in a few clicks against a range of security breaches, including brute-force attacks, malware threats and bots, with our free WordPress security plugin – Security Optimizer.

Proactively monitor your site’s security to detect any suspicious activity and take immediate actions to protect your site and prevent further damage with these essential features:

- Enable 2FA (Two-Factor Authentication) for an extra layer of website security

- Set Anmelde-Versuche begrenzen to deter malicious login attempts and brute-force attacks

- Change your default login URL to Custom Login URL to avoid attacks

- Activate Erweiterter XSS-Schutz to fortify your website against malicious attacks

- Systemordner sperren und schützen to ensure no unauthorized or malicious scripts can be executed in your system folders

- Themes- und Plugins-Editor deaktivieren to safeguard your website from unauthorized access via the WordPress editor

- WordPress-Version ausblenden effortlessly, keeping it hidden from prying eyes

- Use Aktivitätsprotokoll to monitor your site and quickly prevent malicious actions

- Post-Hack Actions to take immediate actions and prevent further damages

Developed by the website security experts at SiteGround and trusted by over 900,000 webmasters for its robust security shield and ease of use to safeguard WordPress applications from possible attacks on any hosting platform.

AWARDS:

Monster Awards 2022: Best WordPress Security Plugin 🥇

Monster Awards 2021: Best WordPress Security Plugin 🥇

Plugin Video

Plugin Tutorial

Unveil the vast array of features and unleash the full potential of our security plugin in our Security Optimizer Tutorial.

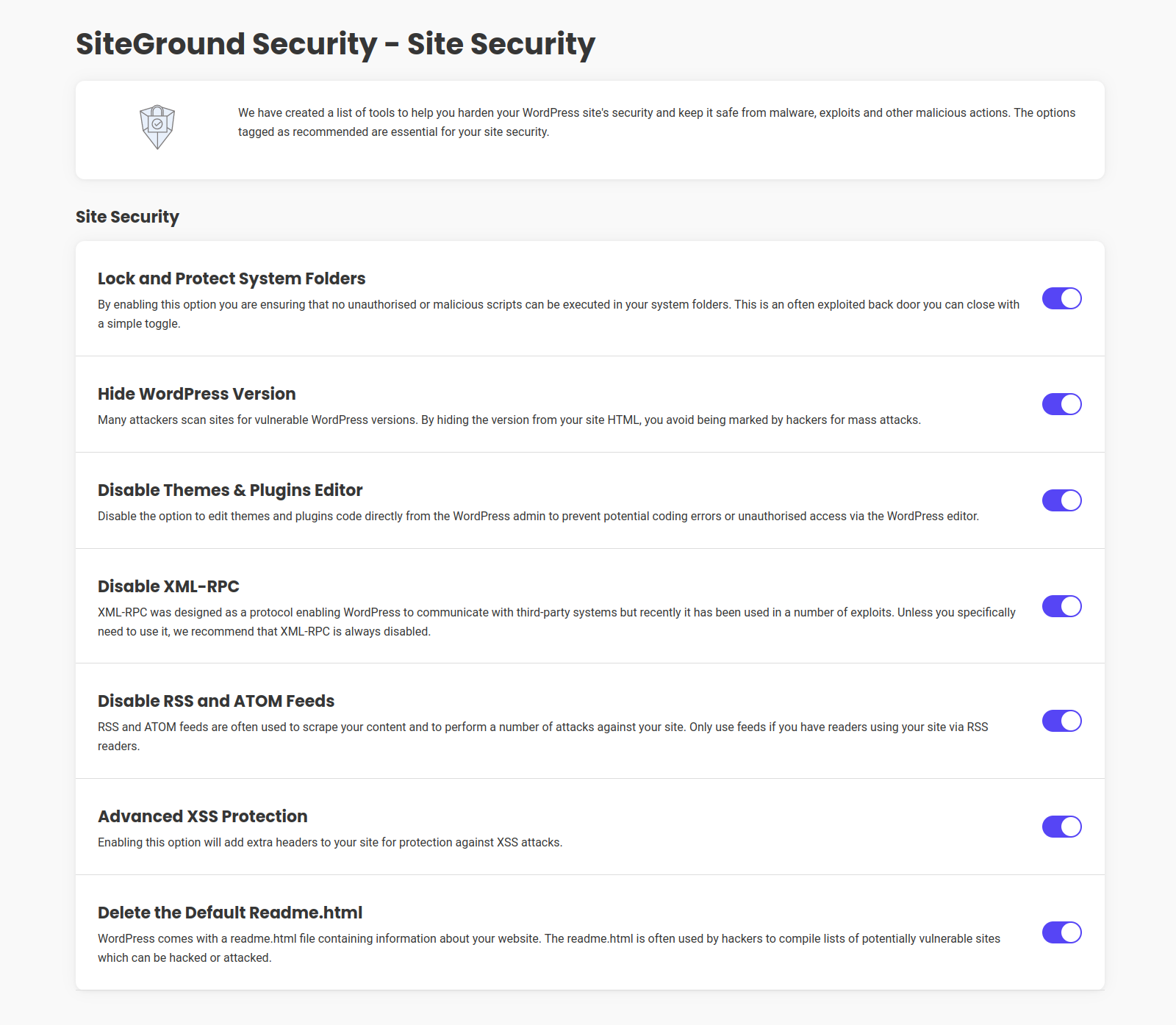

WEBSITE-SCHUTZMAßNAHMEN

Safeguard your WordPress application using our powerful site security toolset. Our comprehensive features are specifically designed to strengthen your website’s defenses against malware, exploits, and various malicious activities. With these tools at your disposal, you can ensure the utmost bot, malware and brute force protection for your website:

Systemordner sperren und schützen

Sorgen Sie für maximale Sicherheit für die Systemordner Ihrer Anwendung, indem Sie die Ausführung nicht autorisierter oder bösartiger Skripte verhindern. Die Funktion „Systemordner sperren und schützen“ fungiert als leistungsstarker Schutzschild gegen potenzielle Bedrohungen.

WordPress-Version ausblenden

Schützen Sie Ihre Website vor Massenangriffen, indem Sie die WordPress-Version ausblenden, was dazu beiträgt, versionenspezifische Schwachstellen zu verringern.

Themes- und Plugins-Editor deaktivieren

Erhöhen Sie die Sicherheit Ihres WordPress-Administrationsbereichs, indem Sie die Themes & Plugins-Editor, der potenzielle Codierungsfehler und unbefugten Zugriff durch den Editor verhindert.

XML-RPC deaktivieren

Minimieren Sie potenzielle Sicherheitsrisiken, indem Sie das XML-RPC-Protokoll deaktivieren, das bei verschiedenen Angriffen ausgenutzt wurde. Bitte beachten Sie, dass die Deaktivierung von XML-RPC die Kommunikation von WordPress mit Drittsystemen einschränkt. Wir empfehlen, diese Funktion zu aktivieren, es sei denn, Sie haben einen besonderen Bedarf dafür.

RSS- und ATOM-Feeds deaktivieren

Verhindern Sie Content Scraping und spezifische Angriffe auf Ihre Website, indem Sie RSS- und ATOM-Feeds deaktivieren. Sofern Sie keine Leser haben, die über RSS-Reader auf Ihre Website zugreifen, wird empfohlen, diese Funktion aktiviert zu lassen.

Erweiterter XSS-Schutz

Add an extra layer of website security against cross-site scripting (XSS) attacks by enabling Advanced XSS Protection, bolstering the overall security of your website.

Löschen Sie die Standard-Readme.html

Beseitigen Sie potenzielle Schwachstellen, indem Sie die Standarddatei readme.txt löschen, die Informationen über Ihre Website enthält. Durch das Entfernen dieser Datei verringern Sie das Risiko, dass Ihre Website in der Liste der anfälligen Websites aufgeführt wird, die von Hackern angegriffen werden.

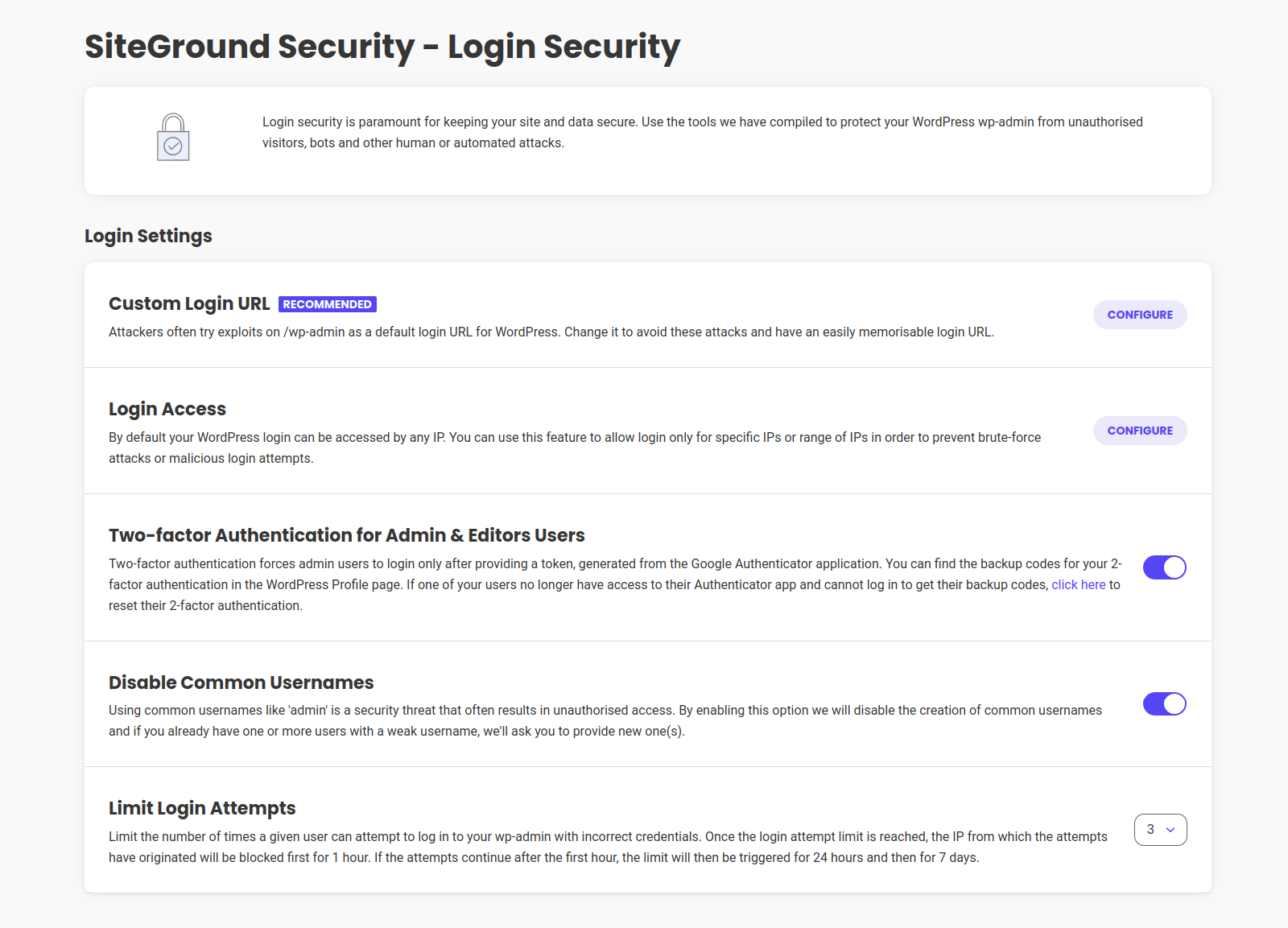

Login Security

Custom Login Url

Personalisieren Sie Ihre Anmelde-URL, um potenzielle Angriffe abzuwehren und einen starken Einstiegspunkt zu schaffen. Verabschieden Sie sich von der Standard-Anmelde-URL und wählen Sie einen maßgeschneiderten Weg Ihrer Wahl. Darüber hinaus haben Sie die Freiheit, auch die Standard-Anmelde-URL zu ändern.

Anmelde-Zugang

Restrict login page access to specific IP addresses or IP ranges, effectively thwarting malicious login attempts and deterring brute force attacks.

2FA (Two-Factor Authentication)

Immerse your website in an impenetrable shield of security with 2FA. This formidable feature demands that all admin users furnish a unique token, generated exclusively through the Google Authentication application, during the login process.

Übliche Benutzernamen deaktivieren

Don’t fall victim to predictable security breaches! The use of common usernames, such as ‚admin,‘ poses a significant threat to the integrity of your website. Activate this option to disable the creation of common usernames. If any weak usernames already exist, we’ll prompt you to provide new, stronger alternatives.

Anmelde-Versuche begrenzen

Behalten Sie mit Anmeldeversuche begrenzen die Kontrolle über unbefugte Zugriffsversuche. Legen Sie einen bestimmten Schwellenwert für die Anzahl der Anmeldefehler fest, die Benutzer ertragen können, bevor Konsequenzen auftreten. Nach Erreichen des Limits wird die mit den erfolglosen Anmeldeversuchen verknüpfte IP-Adresse für eine Stunde gesperrt. Anhaltende Ausfälle führen zu längeren Einschränkungen, die bei 24 Stunden beginnen und sich auf eine Woche ausweiten.

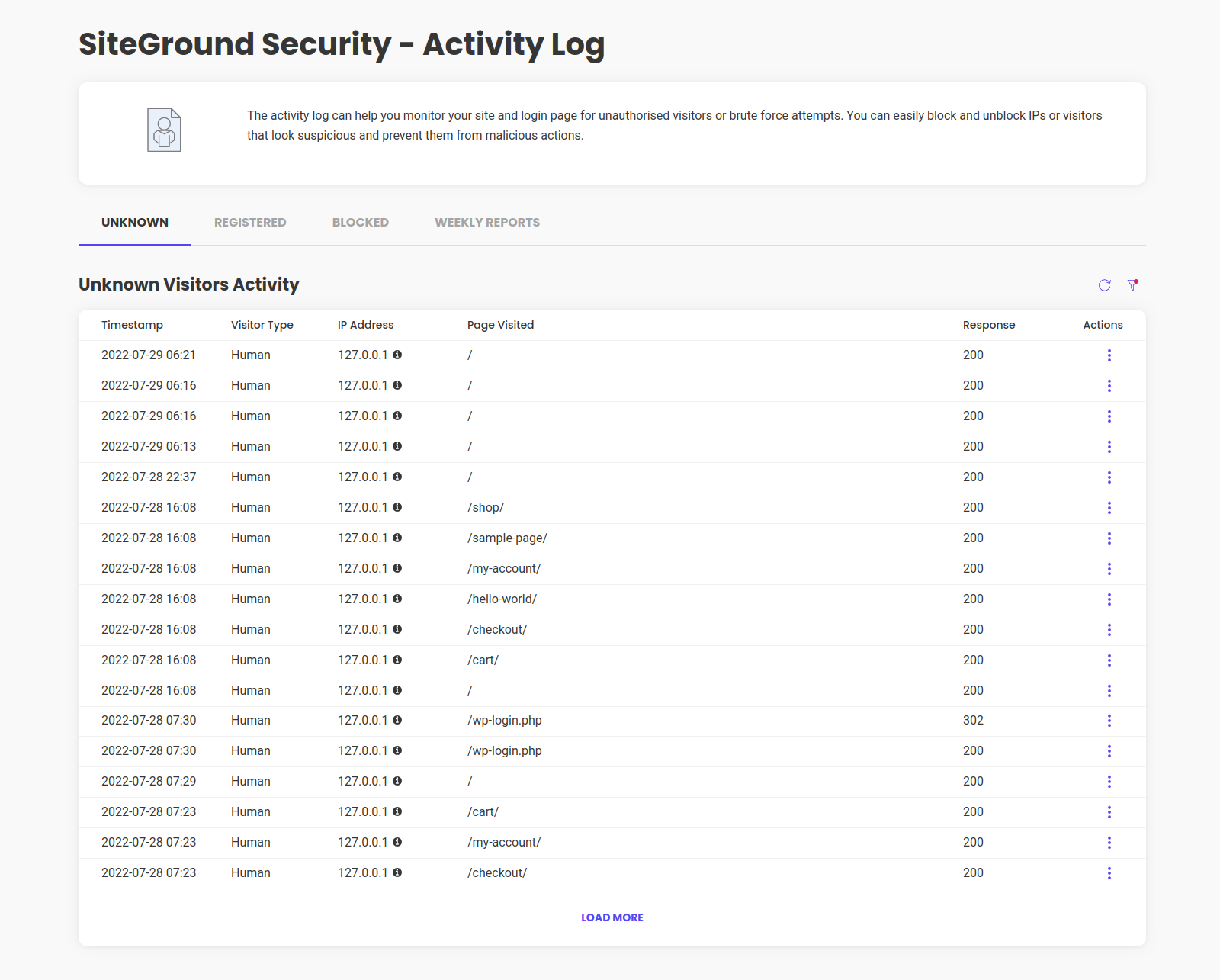

AKTIVITÄTSÜBERWACHUNG

Monitor your website and login page for unauthorized visitors and brute force attempts to prevent malicious actions

Aktivitätsprotokoll

Die Seite Aktivitätsprotokoll bietet Ihnen einen umfassenden Überblick über die Aktivitäten registrierter, unbekannter und blockierter Besucher. Es ermöglicht Ihnen, jedes verdächtige Verhalten genau zu überwachen und im Falle eines kompromittierten Benutzers, Plugins oder Hacking-Versuchs geeignete Maßnahmen zu ergreifen. Sie können die verfügbaren Schnelltools nutzen, um zukünftige Versuche schnell zu blockieren.

Wöchentliche Sicherheitsberichte

Receive a weekly traffic summary for your website directly to your inbox. This Weekly Security Report compiles data on both bot and human traffic, along with details about blocked login and visit attempts to proactively monitor traffic and promptly identify suspicious activity.

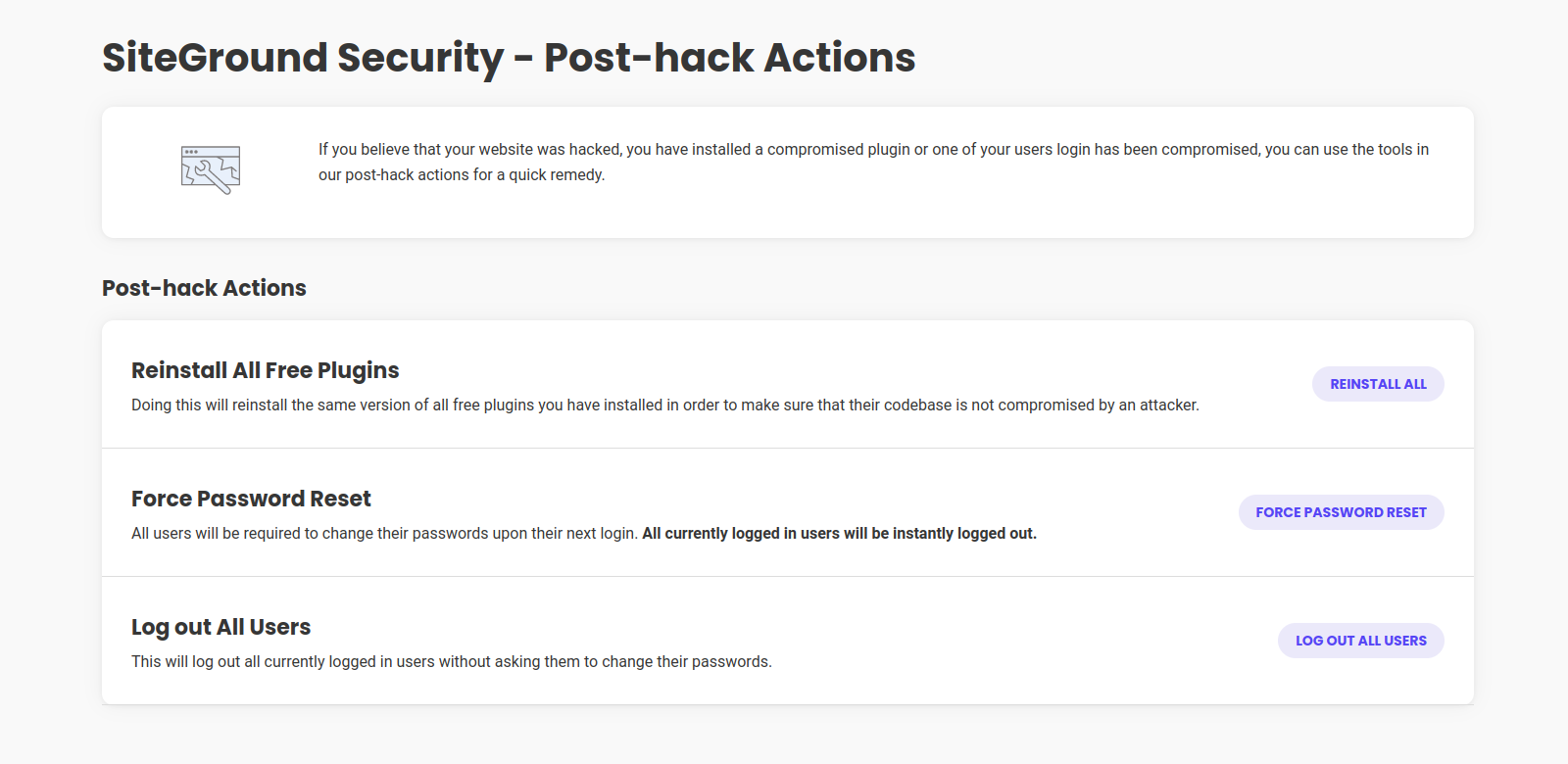

POST-HACK AKTIONEN

Take immediate measures to protect your website if you suspect a compromise and prevent further damage. Here, you’ll find convenient solutions to address the situation effectively:

Alle kostenlosen Plugins neu installieren

Im Falle eines Hacks kann die Verwendung der Funktion „Alle kostenlosen Plugins neu installieren“ helfen, potenzielle Schäden zu mindern. Durch diese Aktion werden alle Ihre kostenlosen Plugins neu installiert, wodurch die Wahrscheinlichkeit zusätzlicher Exploits oder der Wiederverwendung von Schadcode verringert wird.

Alle Benutzer abmelden

Um weitere unbefugte Aktivitäten von Benutzern oder Angreifern zu verhindern, können Sie mithilfe der Funktion „Alle Benutzer abmelden“ alle Benutzer sofort abmelden.

Passwortzurücksetzung erzwingen

Indem Sie ein Zurücksetzen des Passworts erzwingen, können Sie sicherstellen, dass alle Benutzer bei der nächsten Anmeldung aufgefordert werden, ihre Passwörter zu ändern. Dies erhöht nicht nur die Sicherheit ihrer Konten, sondern meldet auch alle aktuell angemeldeten Benutzer sofort ab.

Anforderungen

- WordPress 4.7

- PHP 7.0

- Funktionierende .htaccess-Datei

Data Collection

Collection of technical data is optional and is listed here. This data is collected only for technical analysis, improvements and the possibility to contact the plugin user in case urgent issues need to be fixed (for example a critical security release that needs to be communicated to site owners). The plugin user can manage their preferences within the WP admin to control the collection of technical data. We advise opting in for this data collection, as it can enhance the plugin’s performance. You may find more information on data collection in our Plugins Privacy Notice.

Installation

Automatische Installation

- Geh zu Plugins > Neu hinzufügen

- Suchen Sie nach Security Optimizer von SiteGround

- Klicken Sie unter dem Security Optimizer by SiteGround-Plugin auf die Schaltfläche Installieren.

- Wenn das Plugin installiert ist, drück auf den Link Plugin Aktivieren

Manuelle Installation

- Melde dich im WordPress Admin-Panel an und gehe zu Plugins -> Neu Hinzufügen

- Select the ‚Upload‘ menu

- Klick auf den Button „Datei auswählen“ und wähle die heruntergeladene sg-security.zip-Datei aus

- Clicke den „Jetzt Installieren“ Knopf

- Navigieren Sie zu Plugins -> Installierte Plugins und klicken Sie auf den Link Aktivieren unter der Liste WordPress Security Optimizer von SiteGround.

Rezensionen

Mitwirkende & Entwickler

„Security Optimizer – Das All-In-One-WordPress-Schutz-Plugin“ ist Open-Source-Software. Folgende Menschen haben an diesem Plugin mitgewirkt:

Mitwirkende„Security Optimizer – Das All-In-One-WordPress-Schutz-Plugin“ wurde in 10 Sprachen übersetzt. Danke an die Übersetzerinnen und Übersetzer für ihre Mitwirkung.

Übersetze „Security Optimizer – Das All-In-One-WordPress-Schutz-Plugin“ in deine Sprache.

Interessiert an der Entwicklung?

Durchstöbere den Code, sieh dir das SVN Repository an oder abonniere das Entwicklungsprotokoll per RSS.

Änderungsprotokoll

Version 1.4.13

Release Date: Mar 27th, 2024

- Plugin optimization.

Version 1.4.12

Release Date: Feb 20th, 2024

- Bugfixes related to cookies and 2FA

Version 1.4.11

Release Date: Feb 14th, 2024

- Security improvements related to cookies

- Performance improvements

Version 1.4.10

Release Date: Jan 11th, 2024

- Static assets are now part of the plugin package and load locally.

- New users will be prompted to give their consent for the collection of technical data upon their initial use of the plugin.

Version 1.4.9

Release Date: Dec 12th, 2023

- Improved detection of bots in activity log

- Improved feature “Reinstall All Free Plugins” – deactivated plugins no longer get activated after the reinstall.

Version 1.4.8

Release Date: Nov 22nd, 2023

- Dashboard visuals improvements

- Readme file improvements

- Weekly Security Report improved translations

Version 1.4.7

Release Date: Oct 24th, 2023

- Data collection opt out option

- Readme file formatting improvements

- Plugin name formatting improvements

- Weekly Activity Report Sending Schedule Randomisation

Version 1.4.6

Erscheinungsdatum: 26. September 2023

- Ändern des Namens, den wir im Plugin verwenden, von SiteGround Security in Security Optimizer

- Aktualisierung des Datenerfassungsprozesses und Einführung eines Links in der Plugin-Schnittstelle zum Datenschutzhinweis des Plugins

Version 1.4.5

Erscheinungsdatum: 4. Mai 2023

- Verbesserte Protokollbereinigung

Version 1.4.4

Erscheinungsdatum: 3. Mai 2023

- Verbesserte Indizierung der Besucher-DB-Tabelle

- Blockdienst wiederhergestellt

Version 1.4.3

Erscheinungsdatum: 27. April 2023

- Blockdienst vorübergehend deaktiviert

Version 1.4.2

Erscheinungsdatum: 27. April 2023

- Verbesserter Prozess und Filter für das Aktivitätsprotokoll

- Verbesserter Antwortcode für eingeschränkte Anmeldung

- Verbesserte Kompatibilität mit PHP 8.2

- Alternative Konstante für nicht standardmäßige Cron-Job-Nutzung hinzugefügt

Version 1.4.1

Erscheinungsdatum: 23. Februar 2023

- Interne Konfigurationsverbesserungen

Version 1.4.0

Erscheinungsdatum: 1. Februar 2023

- Interne Konfigurationsänderungen

Version 1.3.9

Erscheinungsdatum: 25. Januar 2023

- Verbesserte Unterstützung für das Foogra-Theme

Version 1.3.8

Erscheinungsdatum: 6. Dezember 2022

- Verbesserte Rest Antwort

- Verbesserte Überprüfung der Einstellungsseite

- Verbesserte Deaktivierung von Themes & Plugins-Editor

Version 1.3.7

Erscheinungsdatum: 15. November 2022

- Fehlerbehebung im SG Security Dashboard

- Verbesserte 2FA-Verschlüsselungsschlüssels Validierung

- Verbesserte benutzerdefinierte Login-/Registrierungs-URL-Validierung

- Verbesserte LiteSpeed-Cache-Unterstützung

- Option zur Verwendung eines individuelle 2FA-Verschlüsselungsschlüssel-Dateipfads

Version 1.3.6

Erscheinungsdatum: 8. November 2022

- Verbesserte 2FA-Sicherheit mit Verschlüsselung

- Verbesserte Zugriffsprotokollfilter

- Neuer WP-CLI-Befehl: 2FA-Setup für alle Benutzer zurücksetzen

Version 1.3.5

Erscheinungsdatum: 18. Oktober 2022

- Verbesserte Individuelle Anmelde-URL

- Verbessertes Aktivitätsprotokoll

Version 1.3.4

Erscheinungsdatum: 10. Oktober 2022

- Service-Fix Install

Version 1.3.3

Erscheinungsdatum: 10. Oktober 2022

- Neue Option Aktivitätsprotokoll verwalten.

- Neuer Filter – Aktivitätsprotokoll deaktivieren

- Verbesserte Individuelle Anmelde-URL

- Verbesserte WP-CLI-Unterstützung

- Verbesserte Jetpack-Plugin-Unterstützung

- Verbesserte Fehlerbehandlung

- Kleinere Fehlerbehebungen

- Legacy-Code entfernt

Version 1.3.2

Erscheinungsdatum: 21. September 2022

- 2FA-Backup-Codes erhöhen die Sicherheit

Version 1.3.1

Erscheinungsdatum: 13. September 2022

- Verbesserung der Sicherheit der 2FA-Authentifizierung

- Erhöhung der Sicherheit bei der Erkennung von IP-Adressen

Version 1.3.0

Erscheinungsdatum: 14. Juli 2022

- Brandneues Design

- Verbesserte Kompatibilität der 2FA-Authentifizierung mit benutzerdefinierten Anmeldeseiten von Elementor

- Verbesserte Datenerfassung

- Kleinere Fehlerbehebungen

Version 1.2.9

Erscheinungsdatum: 20. Juni 2022

- Neue Filter zum Ausschließen von „Verriegelung und Schutz der System-Ordner“

- Verbesserte Unterstützung der IP-Bereiche

- Verbesserte List der blockierten IP-Adressen

- Verbessertes Löschen der Standard-Readme.html

- Verbesserte 2FA Validierung

- Verbesserte 2FA-Unterstützung für die Anmeldung zu „Mein Konto“

- Verbesserte Datensammlung

- Kleinere Fehlerbehebungen

Version 1.2.8

Veröffentlichungsdatum: 18. Mai 2022

- Verbesserte Sicherheit des Plugins

Version 1.2.7

Veröffentlichungsdatum: 8. April 2022

- Kleinere Fehlerbehebungen

Version 1.2.6

Veröffentlichungsdatum: 7. April 2022

- 2FA-Refaktorierung

Version 1.2.5

Veröffentlichungsdatum: 6. April 2022

- Refaktorierung der 2FA-Authentifizierung

- Verbesserte wöchentliche E-Mails

- HTST-Dienst ist veraltet

Version 1.2.4

Veröffentlichungsdatum: 16. März 2022

- Verbesserte wöchentliche E-Mails

- Verbesserte Unterstützung des Woocommerce Zahlungs-Plugins

- Verbesserung der Sicherheit der 2FA-Authentifizierung

Version 1.2.3

Veröffentlichungsdatum: 11. März 2022

- Verbesserung der Sicherheit der 2FA-Authentifizierung

Version 1.2.2

Veröffentlichungsdatum: 11. März 2022

- Verbesserung der Sicherheit der 2FA-Authentifizierung

Version 1.2.1

Veröffentlichungsdatum: 9. März 2022

- Verbesserte wöchentliche Berichte

- Verbesserter HTTP-Header-Dienst

- Code Refaktorierung

Version 1.2.0

Veröffentlichungsdatum: 28. Februar 2022

- NEU – Wöchentliche Berichte

- Code-Refaktorisierung und allgemeine Verbesserungen

- Verbesserte 2FA-Unterstützung für Benutzerrollen

- Verbesserte Fehlerbehandlung

- Verbesserte Unterstützung für Begrenzung des Anmelde-IP-Bereichs

- Verbessertes Event-Protokoll

- Verbesserte Unterstützung des Phlox-Theme

- Kleinere Fehlerbehebungen

- Verbesserte WP-CLI-Unterstützung

- Einwilligung zur Erhebung von Umgebungsdaten hinzugefügt

Version 1.1.3

Erscheinungsdatum: 1. Oktober 2021↵

* Verbesserte Funktion zum Verstecken der WP-Version

Version 1.1.2

Erscheinungsdatum: 20. August 2021↵

* Verbesserte Funktionalität der individuellen Anmelde-URL↵

* Verbesserte 2FA↵

* Verbesserte Erfolgs-/Fehlermeldungen

Version 1.1.1

Erscheinungsdatum: 12. August 2021↵

* Verbesserte 2FA↵

* Verbesserte Abmeldefunktion

Version 1.1.0

Erscheinungsdatum: 27. Juli 2021↵

* NEU! 2FA-Backup-Codes zur Seite für Profilbearbeitung hinzugefügt↵

* NEU! Individuelle Anmelde- und Registrierungs-URLs↵

* NEU! Automatische Generierung von HSTS-Headern hinzugefügt↵

* Verbesserte Funktion zum Deaktivieren gängiger Benutzernamen↵

* Verbesserter Massenabmeldedienst↵

* Verbesserte Aktivitätsprotokollierung und individuelle Beschriftung hinzugefügt↵

* Verbesserte Funktionalität zum Zurücksetzen des Passworts

Version 1.0.4

- Verbessertes Limit für Anmeldeversuche

Version 1.0.3

- Fehler im Bewertungsfeld in Safari behoben

- Verbesserter Dienst zur RSS- und ATOM-Feed-Deaktivierung

Version 1.0.2

- Filter hinzugefügt, um die Protokoll-Lebensdauer zu konfigurieren

- WP-CLI-Unterstützung hinzugefügt

- Verbesserte Zeichenfolgen

Version 1.0.1

- Standardeinstellungen bei der Installation hinzugefügt

- Verbesserte Übersetzungsunterstützung

- Bereinigung bei der Deinstallation hinzugefügt

Version 1.0.0

- Erste stabile Version

Version 0.1

- Erstveröffentlichung.